这周没啥事,就去Bugku平台里做了几道CTF题,这里做个记录,以免以后忘记。

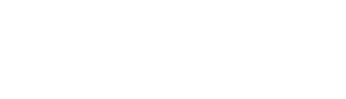

附上MISC的主要完成题目,就差最后一道题目AK,最后一道好难(org):

第一题: 这是一张单纯的图片??

这一题是一道非常简单的题目:

1.直接通过网址下载图片到本地,打开图片,发现就是一张图片:

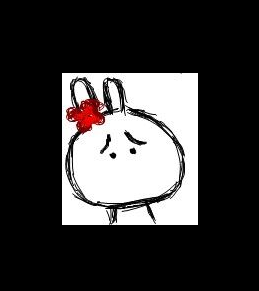

2.直接打开图片发现一切都很正常,但是我们通过notepad++打开查看源代码后就可以看到一串ASCII码的字符串:

3.拷贝字符串,粘贴到google中,google直接翻译了字符串,得到flag:

第二题: 隐写2

1.直接下载rar压缩包到本地,解压得到一张图片:

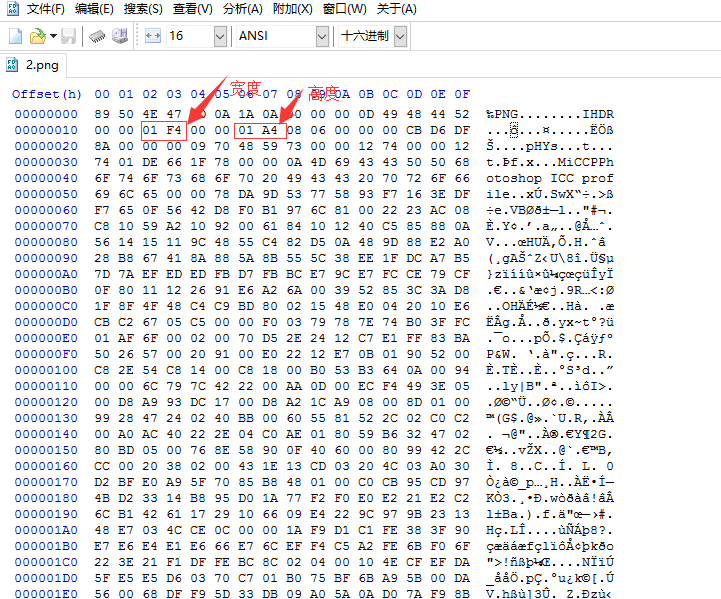

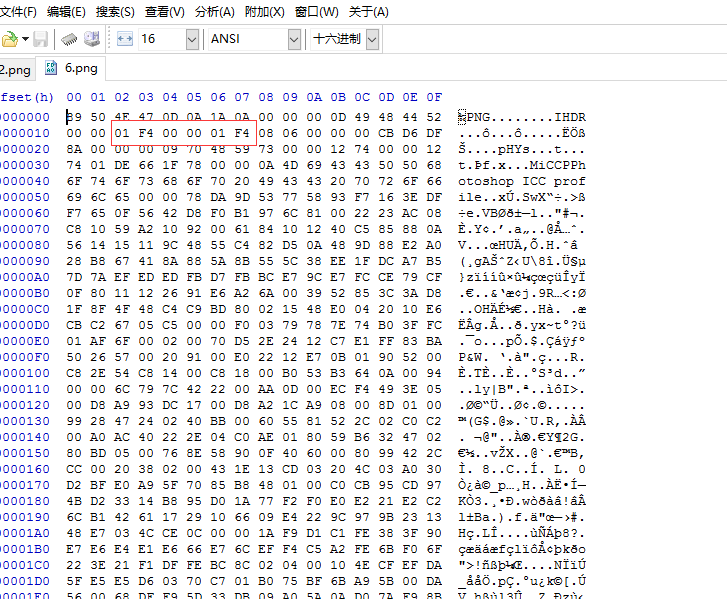

2.这一题主要是通过图片隐藏高度来隐藏flag,我们通过HXD打开这张图片查看图片十六进制:

3.直接修改十六进制数值,把高度调整和宽度一样,保存图片(把01 A4 改成 01 F4),重新查看图片,可以看到flag被显示出来。

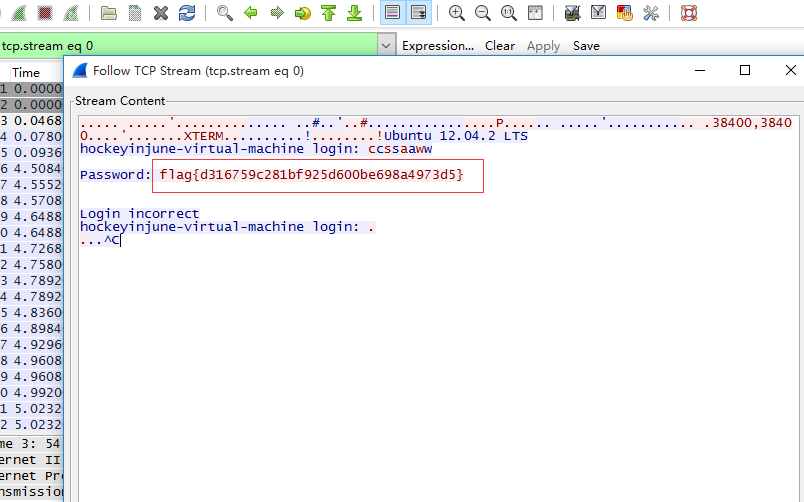

第三题: telnet

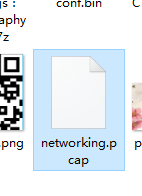

1.下载zip包到本地,解压发现是一个cap包:

2.直接wireshark打开,跟踪tcp流得到flag:

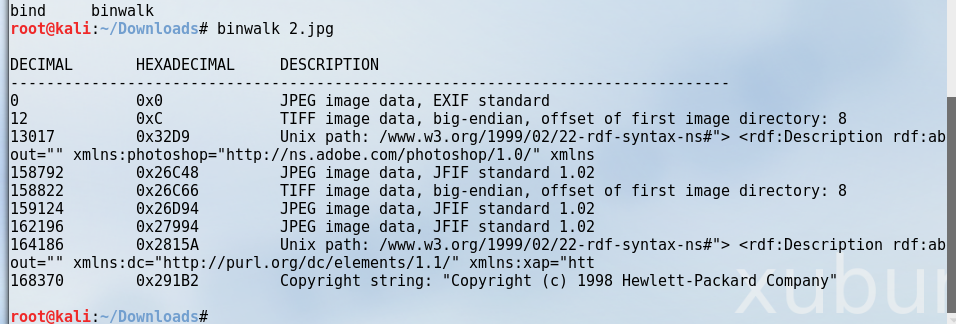

第四题: 又一张图片,还单纯吗??

1.通过网址下载图片,然后在kali中通过binwalk查看图片

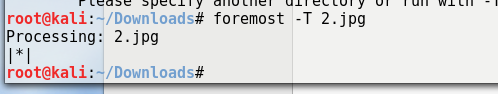

2.发现图片有损坏过,直接利用kali中的forremost工具进行修复:

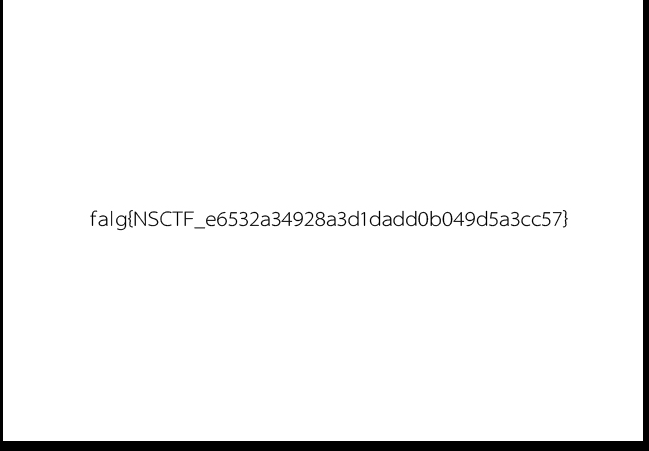

3.找到输出,可以看到输出多了一个jpg图片,点击图片获得flag:

第五题: 多种方法解决

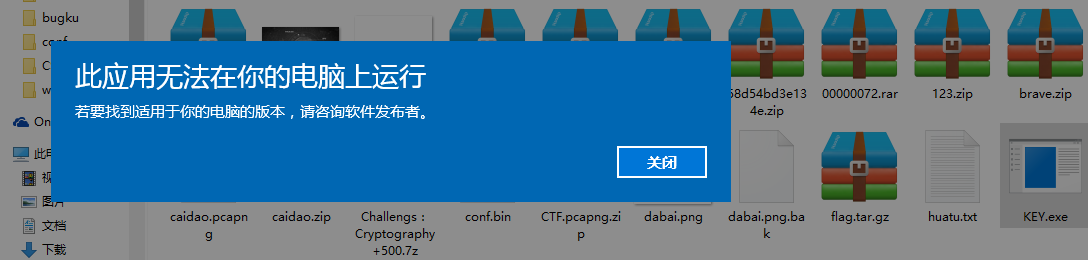

1.通过网址下载zip包,解压zip包获得一个key.exe,双击打开发现无法运行,可以知道这不是一个真正的exe文件:

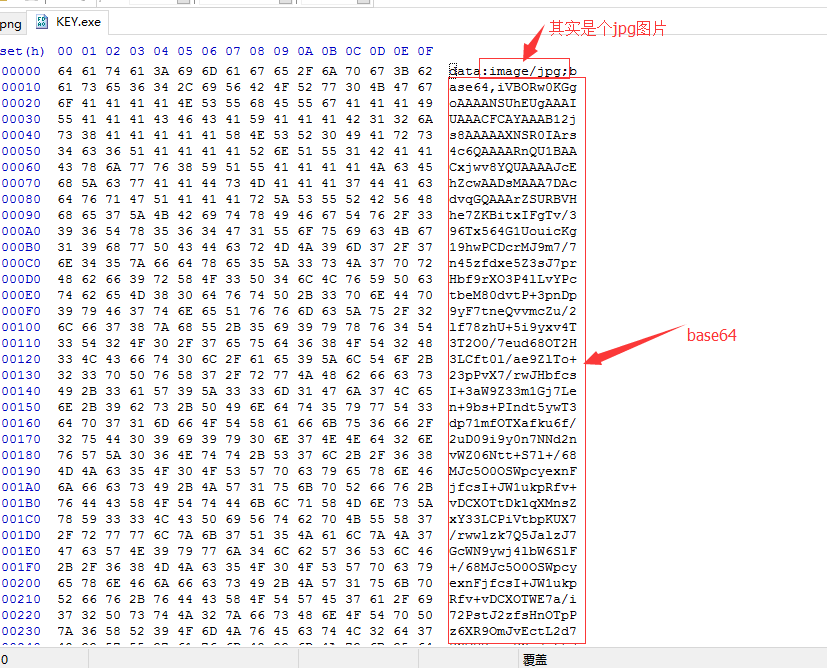

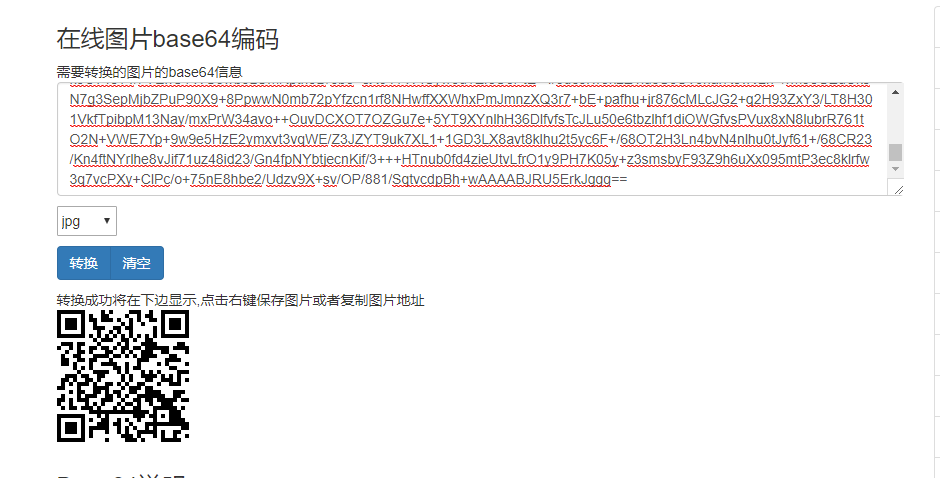

2.直接把key.exe放到HxD中查看,可以看到其实这是一个jpg图片的十六进制开头,而且下面的是base64加密,把base64加密的字符串拷贝出来进行base64转图片传送门,获得一个二维码图片:

第六题: 猜?

1.查看题目描述,flag是默认的名字,所以可以判断这个题目是找人名字:

2.下载图片,看到是一个人的照片,懒得猜,直接放到google中进行图片搜索,直接搜到是刘亦菲的图片:

3.所以flag就是key{liuyifei}